Démarrer avec Advanced Endpoint Analytics

Nous allons aborder dans cet article les capacités inédites de l’extension Suite Intune (Intune Suite add-on capabilities.), en mettant l’accent sur Advanced Endpoint Analytics.

Endpoint Analytics, cette fonctionnalité enrichit offrant aux entreprises des informations encore plus précieuses pour une compréhension approfondie de l’expérience utilisateur. Elle offre aux administrateurs informatiques des outils permettant de détecter et de résoudre de manière proactive les problèmes qui nuisent à la productivité des utilisateurs. Ces solutions peuvent être mises en œuvre grâce aux nouvelles fonctionnalités d’Advanced Endpoint Analytics, à savoir la détection d’anomalies, la chronologie améliorée des appareils et les périmètres des appareils.

Ces trois fonctionnalités efficaces autorisent les administrateurs informatiques à utiliser l’apprentissage automatique pour identifier les anomalies, pour obtenir une chronologie détaillée de l’appareil et pour examiner un groupe spécifique d’appareils. Lorsqu’une entreprise dispose des licences nécessaires, ces fonctionnalités puissantes sont automatiquement activées.

Cet article facilitera la compréhension de ce que la détection d’anomalies et la chronologie améliorée des appareils peuvent apporter à une organisation et montrera comment gérer les périmètres d’appareils.

Dans un avenir proche, Microsoft envisage d’intégrer de plus en plus de tâches gérées par l’IA à Microsoft Intune.

Compréhension de la détection d’anomalies :

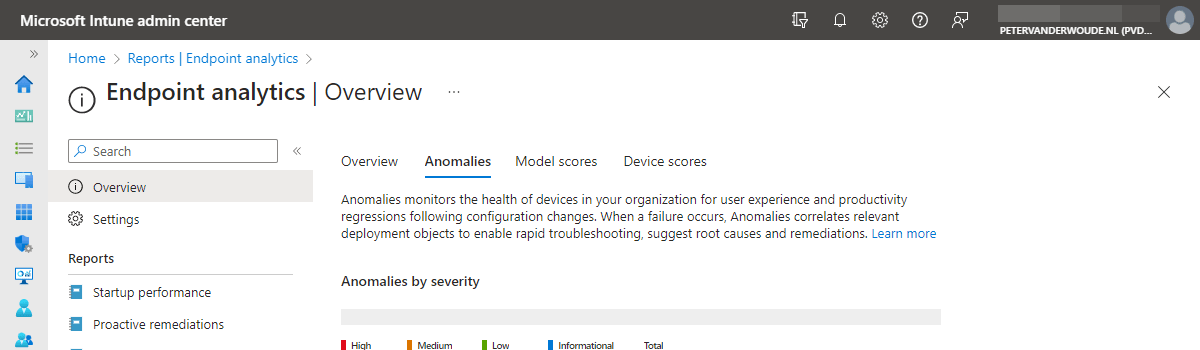

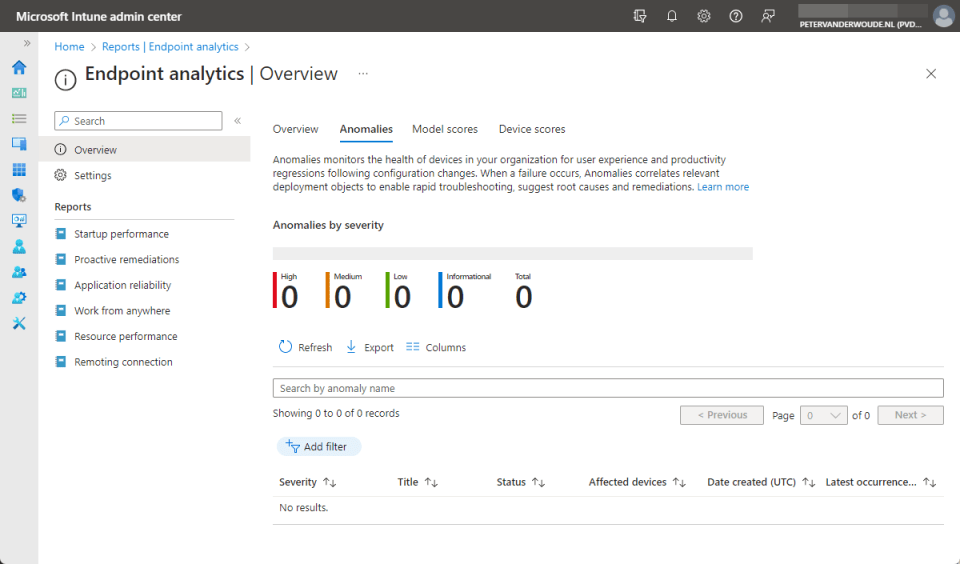

La détection d’anomalies est un ajout précieux à la vue d’ensemble d’Endpoint Analytics. Elle surveille l’état des appareils Windows de l’organisation pour détecter toute dégradation de l’expérience utilisateur et de la productivité suite à des modifications de configuration. En cas de défaillance, la détection d’anomalies peut établir un lien entre les objets de déploiement concernés, ce qui permet aux administrateurs informatiques de résoudre rapidement le problème, de proposer des causes probables et des corrections. Cela donne aux administrateurs informatiques des données fiables pour comprendre les problèmes qui impactent l’expérience utilisateur, avant même qu’ils ne soient signalés par les utilisateurs. Ainsi, on peut identifier un problème éventuel avant qu’il ne se transforme en réel problème, ce qui permet aux administrateurs informatiques de prendre les mesures proactives nécessaires. Ci-dessous, en Figure 1, vous trouverez une vue d’ensemble des anomalies dans un environnement standard. Cela montre clairement quel type d’information peut être anticipé.

Figure 1 : Vue d’ensemble des anomalies dans l’environnement

Note : Avec la première version, la détection d’anomalies se concentre sur les plantages/blocages d’applications et les redémarrages dus à des erreurs d’arrêt.

Pour fournir aux administrateurs IT les données sur les anomalies, Microsoft s’appuie sur des modèles analytiques qui détectent les groupes d’appareils faisant face à un ensemble anormal de redémarrages dus à des erreurs d’arrêt et de plantages/blocages d’applications. Les modèles suivants sont utilisés :

• Modèle heuristique basé sur des seuils : Le modèle heuristique implique de fixer une ou plusieurs valeurs seuils pour les plantages/blocages d’applications ou les redémarrages dus à des erreurs d’arrêt. Les appareils sont signalés comme anormaux s’il y a une violation du seuil établi. Le modèle est simple mais efficace ; il est adapté pour mettre en évidence des problèmes importants ou statiques avec les appareils ou leurs applications. Actuellement, les seuils sont prédéterminés sans option de personnalisation.

• Modèle de tests appariés : Les tests t appariés sont une méthode mathématique qui compare des paires d’observations dans un jeu de données, à la recherche d’une distance statistiquement significative entre leurs moyennes. Les tests sont utilisés sur des jeux de données qui comportent des observations liées les unes aux autres d’une certaine manière.

• Modèle de score Z de population : Les modèles statistiques basés sur le score Z de population impliquent de calculer l’écart type et la moyenne d’un jeu de données, puis d’utiliser ces valeurs pour déterminer quels points de données sont anormaux. L’écart type et la moyenne sont utilisés pour calculer le score Z pour chaque point de données, qui représente le nombre d’écarts types par rapport à la moyenne. Les points de données qui se situent en dehors d’une certaine plage sont anormaux. Ce modèle est bien adapté pour mettre en évidence les appareils ou les applications atypiques par rapport à la base de référence plus large, mais il nécessite des jeux de données suffisamment importants pour être précis.

• Modèle de score Z de série temporelle : Les modèles de score Z de série temporelle sont une variante du modèle de score Z standard conçu pour détecter les anomalies dans les données de série temporelle. Les données de série temporelle sont une séquence de points de données collectés à intervalles réguliers dans le temps, comme l’agrégat des redémarrages dus à des erreurs d’arrêt. L’écart type et la moyenne sont calculés pour une fenêtre glissante dans le temps, en utilisant des mesures agrégées. Cette méthode permet au modèle d’être sensible aux motifs temporels dans les données et de s’adapter aux changements de sa distribution au fil du temps.

Note : Les informations sur les modèles analytiques utilisés pour la détection des anomalies proviennent directement de la documentation.

Comprendre la chronologie améliorée des appareils

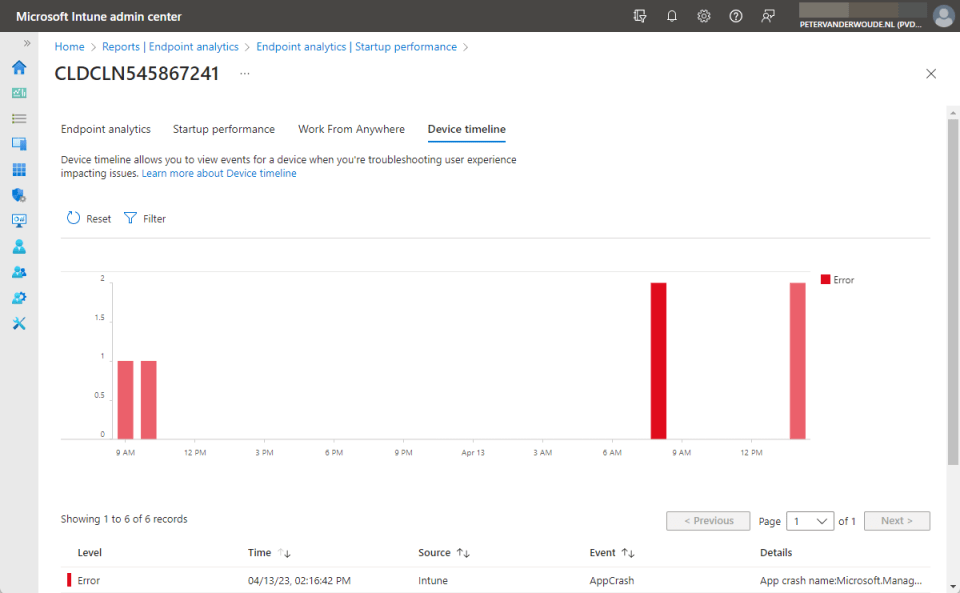

La chronologie améliorée des appareils offre aux administrateurs IT la possibilité de visualiser l’historique des événements survenus sur un appareil spécifique. Cette chronologie est accessible dans les détails des appareils Windows via Expérience utilisateur > Chronologie des appareils.

Cette même chronologie peut également être consultée via Endpoint Analytics, via la Chronologie des appareils d’un appareil spécifique. L’information présente dans cette chronologie peut être filtrée en utilisant le bouton Filtre et en sélectionnant une plage temporelle spécifique. Elle contient des informations sur les plantages d’applications, l’absence de réponse des applications, les démarrages d’appareils, les connexions aux appareils, et les événements de détection d’anomalies.

Ci-dessous, en Figure 2, une brève présentation de la chronologie d’un appareil contenant certains plantages d’applications est fournie. Elle fournit un historique des événements qui se sont produits sur l’appareil sélectionné.

Figure 2 : Aperçu de la chronologie améliorée de l’appareil Note : À l’heure actuelle, cette chronologie comprend des événements tels que des plantages d’applications, des applications non réactives, des démarrages d’appareils, des connexions d’appareils et la détection d’anomalies. La latence de bout en bout est généralement inférieure à 24 heures.

Travailler avec des périmètres d’appareils personnalisés

Les périmètres d’appareils personnalisés permettent aux organisations de filtrer les rapports d’Endpoint Analytics pour ne cibler qu’un sous-ensemble d’appareils. Cela permet aux administrateurs IT de ne voir que les scores, les insights et les recommandations de ce sous-ensemble spécifique d’appareils. Les périmètres d’appareils utilisent des balises de portée pour effectuer le filtrage effectif.

Note : À l’heure actuelle, les périmètres d’appareils personnalisés sont pris en charge dans les rapports d’Endpoint Analytics sur les performances au démarrage, le travail à distance et la fiabilité des applications.

Créer des périmètres d’appareils personnalisés

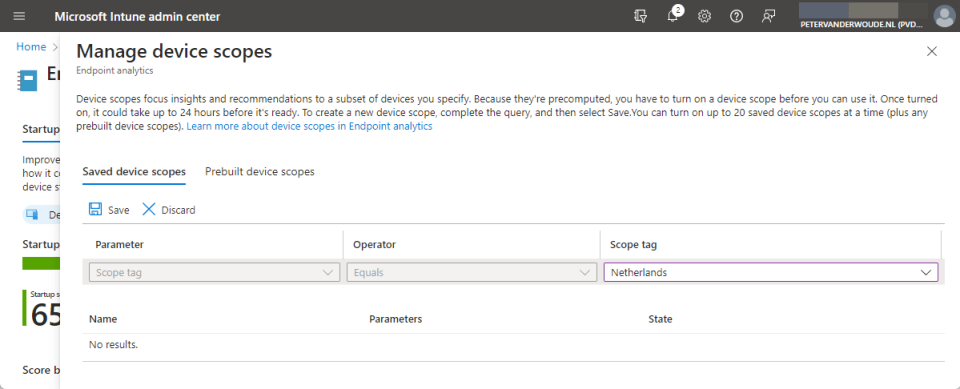

Lorsqu’on envisage d’utiliser des périmètres d’appareils personnalisés, tout commence par la création de ces périmètres. Les périmètres d’appareils personnalisés sont essentiellement un filtre basé sur la balise de portée comme paramètre.

À l’heure actuelle, c’est aussi le seul paramètre disponible. Les trois étapes suivantes expliquent la création d’un périmètre d’appareil personnalisé, en s’appuyant sur une balise de portée.

- Ouvrir le centre d’administration de Microsoft Intune, naviguer vers Rapports > Endpoint Analytics > Performance au démarrage (ou tout autre rapport pris en charge dans Endpoint Analytics)

- Sélectionner le menu Périmètre d’appareil, et choisir Gérer les périmètres d’appareils

- Sur Gérer les périmètres d’appareils, comme illustré ci-dessous à la Figure 3, sélectionner Scope tag et cliquer sur Enregistrer.

Figure 3 : Aperçu de la création du périmètre d’appareil

4. Dans la boîte de dialogue « Périmètres d’appareils enregistrés« , donnez un nom unique et cliquez sur OK

- Une fois créé, passez le curseur avec État à Activé

Utilisation des périmètres d’appareils personnalisés

Après la création du périmètre d’appareil personnalisé, il peut falloir jusqu’à 24 heures pour le traitement. Pendant cette période, le périmètre d’appareil personnalisé n’est pas disponible à l’usage.

Après cette période, le périmètre d’appareil personnalisé peut être utilisé pour filtrer les rapports d’Endpoint Analytics sur un sous-ensemble d’appareils. Les deux étapes suivantes expliquent l’utilisation d’un périmètre d’appareil personnalisé.

- Ouvrez le centre d’administration de Microsoft Intune et naviguez vers Rapports > Endpoint analytics > Performance au démarrage (ou tout autre rapport pris en charge dans Endpoint Analytics)

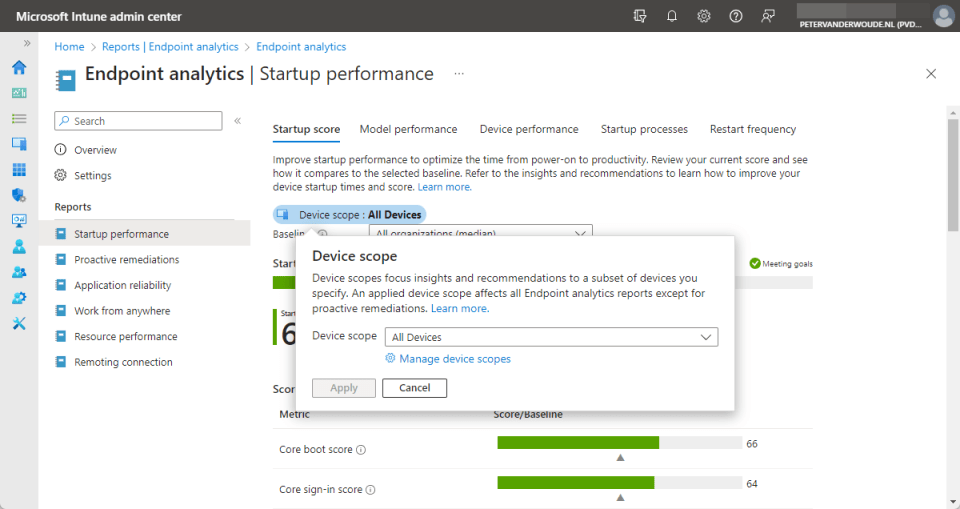

- Sélectionnez le menu Périmètre d’appareil, comme illustré ci-dessous à la Figure 4, sélectionnez le périmètre d’appareil requis avec Périmètre d’appareil et cliquez sur Appliquer.

Figure 4 : Aperçu des options de configuration du périmètre d’appareil

Information sur Advanced Endpoint Analytics

Advanced Endpoint Analytics, souvent associé aux outils de gestion de points d’extrémité de Microsoft, fournit des insights approfondis sur les performances des points d’extrémité et le comportement des utilisateurs. Il utilise l’apprentissage automatique et l’intelligence artificielle pour analyser les données provenant de différents points d’extrémité et générer des insights exploitables qui aident à améliorer les performances, à gérer les ressources et à renforcer la sécurité. Pour l’Endpoint Analytics, vous avez besoin d’Intune ou du Configuration Manager pour la collecte de données.